Criminal IP オープンポートの脆弱性検知を通じたペネトレーションテスト及びサイバー攻撃対象領域のブロック

はじめに

NHN テコラスで取り扱いを開始した、Criminal IP について、今回はオープンポートに関する内容をお届けします。

※本記事は 「オープンポートの脆弱性検知を通じたペネトレーションテスト及びサイバー攻撃対象領域のブロック」から一部用語の変更や文言の修正を行い転載しております。

Criminal IP (https://www.criminalip.io/ja) が収集した世界中の IP アドレス データでは連結されたドメインと Whois、位置、脆弱性と オープン ポート 情報などの総合的な CTI インテリジェンス(サイバー脅威インテリジェンス)が含まれています。

その中で、ポート(Port)とは、主にソフトウェアでネットワーク サービスとプロセスを分類する単位で使用され、0から 65535までのポート 番号で運用されているネットワーク サービスを仕分けをつけることができます。

特に、0 から 1023までのポートを well-known ports(ウェルノウンポート) と呼び、よく使われるサービスとポート番号をマッチングしておいたものです。

Criminal IP は well-known ports だけではなく、user ports(ユーザーポート)、dynamic and / or private ports(動的・私的ポート) までスキャンし、その中で特定の IP に連結されたオープン ポートを検知し、ポート状態の変動事項と脆弱性を把握します。

user ports(ユーザーポート):registered ports(予約済みポート)と呼ばれていたポート 1024 から 49151 までのポート

dynamic and / or private ports(動的・私的ポート):ephemeral ports(エフェメラルポート) と呼ばれていたポート 49152 から 65535 までのポート

IP アドレスに連結されたポート情報の特定

オープン ポートの中では、ネットワーク作業とサービス運営にかかわらず無駄に開いているポートも含まれています。

管理の死角に置かれて放置されたオープン ポートはサイバー攻撃のメインルートになります。

従って、誤って開かれたポートがあるか、あったらいつから開かれてどんな脆弱性を持っているか、即時に閉じるべきのポートかなどの情報が必要です。

これを一目で把握できているなら、適切な事前防御の対応を効率的にとることができるためです。

https://www.criminalip.io/ja/asset

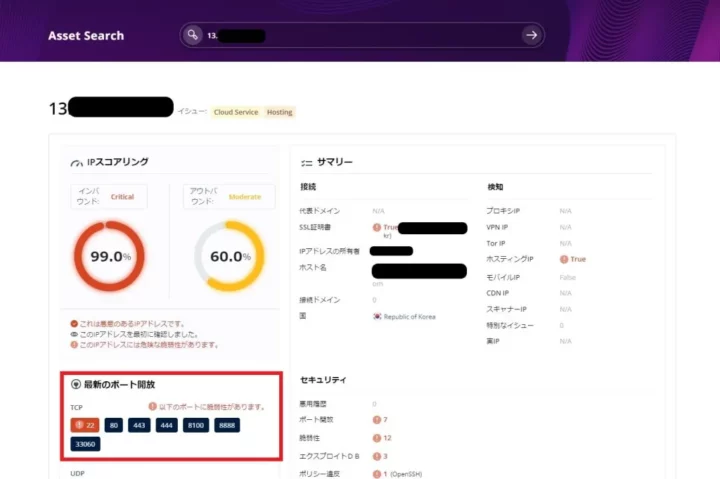

IT資産検索 (https://www.criminalip.io/ja/asset) に特定の IP を検索すると、検索結果の中で ‘最近のポート開放’ ボックスに検知されたオープン ポート リストを確認できます。

オープン ポートの中で、脆弱性が存在するポートは対応措置が必要となるポートとして分類されます。

Criminal IP IT資産検索で検知された特定 IP のオープン ポート

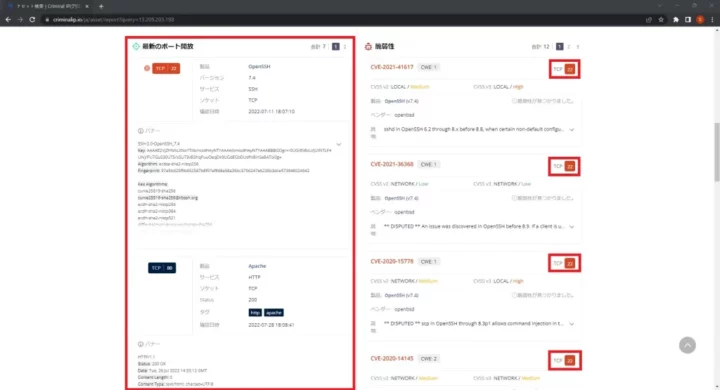

検知されたポートの情報は下のように最近のポート開放の詳細で運用中のサービス、製品、バージョン、ステータス、オープン ポートが検知された日時とバナー情報まで総合して提供されます。

また、右側にはそのポートで発見された脆弱性情報も共に確認できます。

検知されたオープン ポートと脆弱性の詳細

オープン ポート脆弱性 でペネトレーションテスト及びサイバー攻撃対象領域を検知

well-known ports の場合、各ポートで運用しているサービスが明確な方であるため、ペネトレーションテストやサイバー攻撃のターゲットになる特定のポートが存在します。

特に、上のスクリーンショットでも発見された 22番ポートは SSH(Secure Shell)を運用するポートで、サーバーに対する安全なリモート アクセスを保証する TCP ポートです。22番ポートは開いているだけで重大なセキュリティ 問題です。(※ 22番ポートが外部に曝されていると SSH接続がどこからでもできる状態であり、絶好の攻撃対象になります。)

さらに、サービスの脆弱性まで発見された場合は総当たり攻撃が可能になり、深刻な場合はアドミンアカウントやサーバーの乗っ取りまで行われてしまう可能性があります。

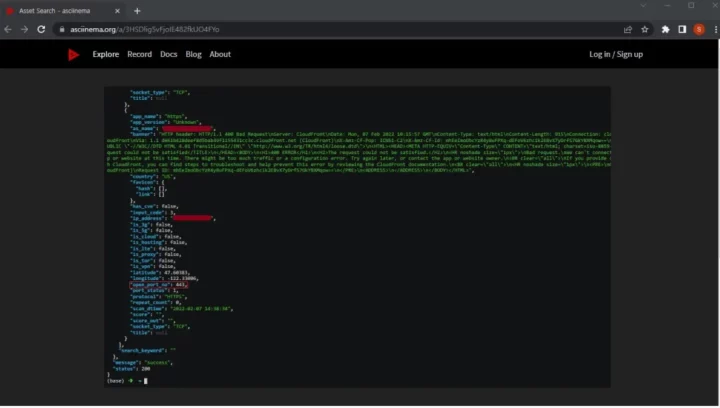

Criminal IP Code Samples (https://www.criminalip.io/ja/developer/sample-code)ではユーザーが興味を持たれる主題に対するコマンドを紹介しています。

その中で、IT資産検索の asciinema 映像をご参考にすると、IP の脆弱性、オープン ポート、バナー情報、ホスト情報などを総合的に呼び出せるコマンドを確認できます。

https://asciinema.org/a/3HSDlig5vFjoIE482fkUO4FYo

IT資産検索で使えるサンプルコード コマンドで検知されたオープン ポート

ポート フィルター検索及びマップ検索を通じた オープン ポート 情報の可視化

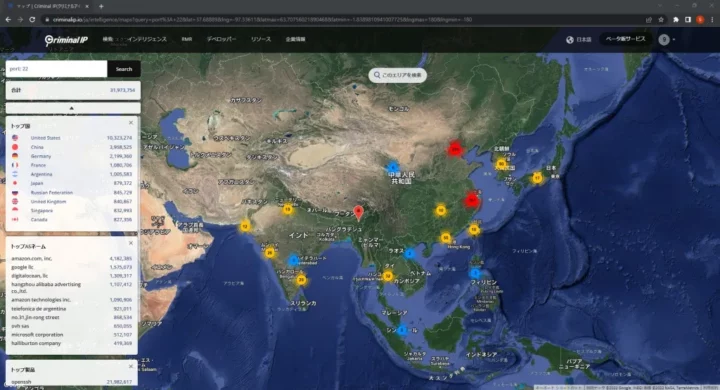

Criminal IP では IP に連結された一部の資産としてポート情報を確認できるだけではなく、Criminal IP IT資産検索で独自的に “port: 22”フィルター検索を行うこともできます。

さらに、Mapsへの関連検索または、port: 22 を検索すると、可視化されたポートの位置及びスコアリング(Critical、Dangerous、Moderate、Low、Safe)を含むポート情報と各部門の統計を閲覧できます。

- port: 22 の検索結果:https://www.criminalip.io/ja/asset/search?query=port%3A+22

- port: 22 マップの検索結果:https://www.criminalip.io/ja/intelligence/maps?query=port%3A+22

※「prt:22 の結果」「port:22 マップの検索結果」の情報を確認するためには Criminal IP のアカウント登録が必要です。

マップでポート検索する際、閲覧できる可視化されたポート情報と統計

オープン ポート脆弱性 検知を含む全ての Criminal IP データは Criminal IP アカウント登録 (https://www.criminalip.io/ja/register) の後、検索エンジン プラットホームで直接検索または、マイ情報ページの API キーをコピーし、素早い統合ができ、大量の API Call を必要とするエンタプライズ顧客のためのカスタマイズ及びオーダーメード Call の数の提供も可能です。

オープン ポートの脆弱性検知に対する CIP ブログの詳しい分析内容が気になりましたら、Criminal IP IT資産検索の Port フィルターを活用して攻撃対象領域にさらされている複合機脆弱性を検知する投稿をご参考にしてください。

より多くの Criminal IP 活用ケースをご要望がありましたら、NHN テコラスまで お問い合わせください。

https://nhn-techorus.com/c-chorus/criminal-ip/

データの 提供

Criminal IP (https://www.criminalip.io/ja)

当記事で使用されている画像の権利は AI Spera社に帰属いたします。

テックブログ新着情報のほか、AWSやGoogle Cloudに関するお役立ち情報を配信中!

Follow @twitter逆流性食道炎で大好きな麻婆豆腐を食べると胸やけがすごい。

Recommends

こちらもおすすめ

-

【CCPN活用】マネージドセキュリティサービスオンライン勉強会レポート

2025.6.11

-

Google Cloud の組織ポリシーを解説!

2024.9.13

Special Topics

注目記事はこちら

データ分析入門

これから始めるBigQuery基礎知識

2024.02.28

AWSの料金が 10 %割引になる!

『AWSの請求代行リセールサービス』

2024.07.16