Cloud One File Storage Security拡張編:Amazon S3のマルウェアファイルを自動で振り分ける

はじめに

こんにちは、Shunです。

今回は、Cloud One File Storage Security(以降、C1FSS)を使用して、S3でマルウェアと判断されたファイルを自動で振り分ける方法についてご紹介します。

Trend Micro Cloud One™ – File Storage Security は、 Amazon Web Services (AWS) Azureや GCPなどのクラウド ストレージ サービス内のファイルに対するマルウェア対策スキャンを提供します。

以下の記事では、C1FSSのセットアップと、S3にアップロードされたファイルのスキャンについて取り上げました。

これまでのセットアップでは、アップロードされたファイルがマルウェアと判断された場合、そのファイルにタグが付けられるだけでした。

このため、異常なファイルがS3に残され、他のユーザーによってダウンロードされると、マルウェアが拡散するリスクが生じます。

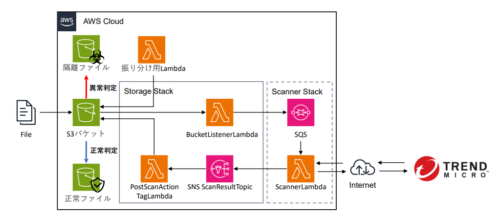

そこで、今回は異常と判断されたファイルを自動で別の隔離用S3バケットへ退避させる方法と、それに伴う追加のリソースデプロイ手順をご紹介します。

公式ドキュメントはこちらです。

公式ドキュメント: Add post-scan actions in AWS

前提

- C1FSSのセットアップが完了していること

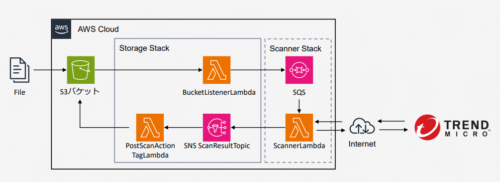

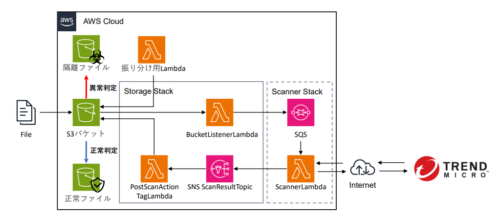

構成図

以下が今回、実施する構成図です。

「Storage Stack」と「Scanner Stack」は実装済みです。

実装手順

1. S3バケットの作成

まず、正常・異常と判断されたオブジェクトをそれぞれ移動させるためのS3バケットを作成します。

このバケット名は、後ほどLambdaの作成時に必要となるため、メモしておきます。

2. Lambdaの実装

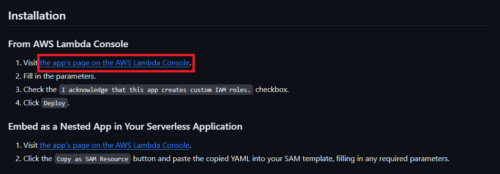

Lambdaの実装では、Trend MicroがGitHub上で提供しているリソースを使用します。

Terraformなど他の手法も選択可能ですが、今回はLambdaコンソールからの作成手順を進めます。

README.md内の該当するリンクをクリックします。

これにより、AWSコンソール内のLambdaアプリケーション画面に遷移します。

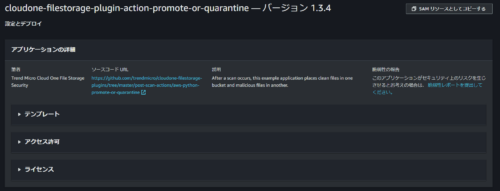

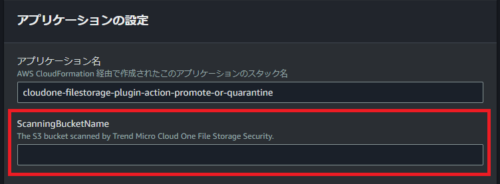

コンソール下部でパラメータの設定が求められます。

最初に、振り分け対象のS3バケット名を入力します。

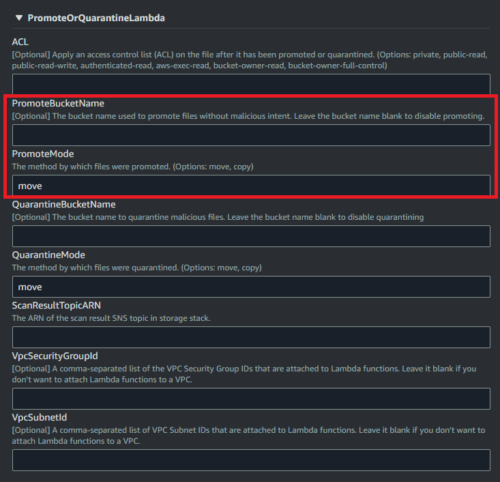

次に、「PromoteBucketName」には正常と判定されたファイルを移動させるS3バケット名を、「PromoteMode」ではmoveまたはcopyを選択しますが、ここではmoveを選択します。

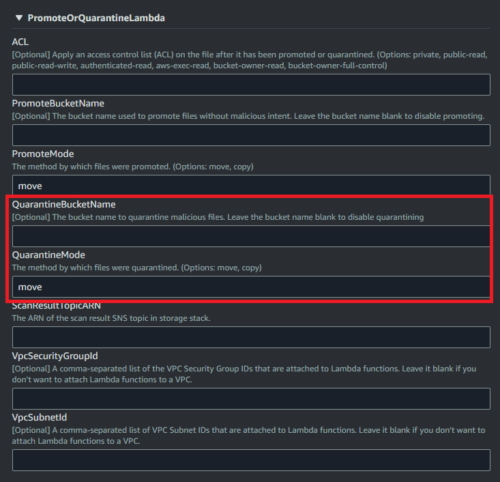

続いて、「QuarantineBucketName」に異常と判定されたファイルを移動させるS3バケット名を入力します。(こちらもmoveで実装します。)

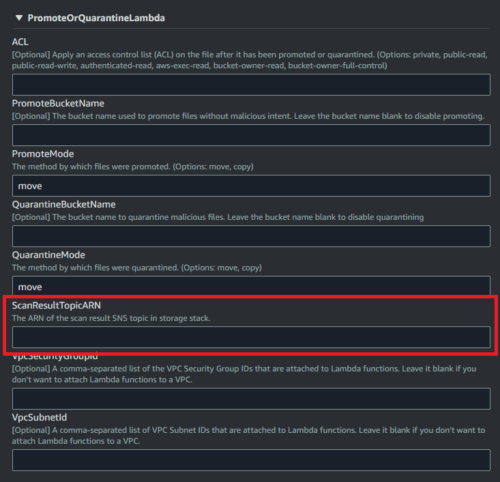

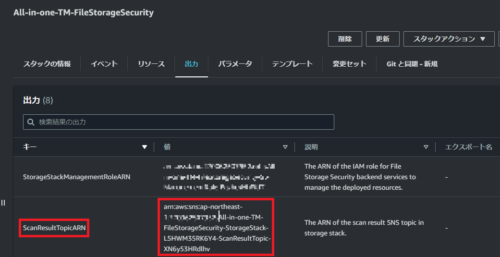

最後に、「ScanResultTopicArn」を入力します。

C1FSSのセットアップ時にデプロイしたCloudFormationの「出力」から情報を取得します。

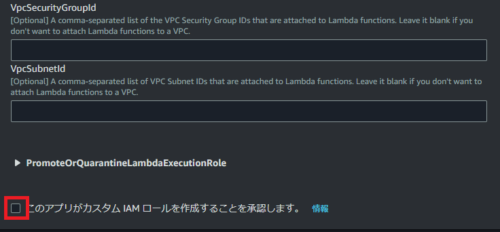

その他のパラメータは、LambdaをVPC内に配置するなどの設定になります。

特に要件がない場合は、空欄のまま下部のチェックボックスを選択してデプロイします。

これでデプロイが完了し、以下の構成図のように自動でファイルが振り分けされるようになります。

さいごに

今回紹介した追加テンプレートを使用することで、正常ファイルと異常ファイルの自動振り分けが可能になります。

他の追加テンプレートについても、今後別の記事でご紹介したいと思います。

最後まで読んでいただきありがとうございます!

テックブログ新着情報のほか、AWSやGoogle Cloudに関するお役立ち情報を配信中!

Follow @twitterGoogle Cloud Partner Top Engineer 2025、2024 AWS All Cert、ビール検定1冠

Recommends

こちらもおすすめ

-

Mountpoint for Amazon S3のパフォーマンス検証

2023.12.13

-

Amazon CloudFrontでReactを動かす

2024.3.26

Special Topics

注目記事はこちら

データ分析入門

これから始めるBigQuery基礎知識

2024.02.28

AWSの料金が 10 %割引になる!

『AWSの請求代行リセールサービス』

2024.07.16