Cloud One File Storage Securityを活用したAmazon S3マルウェアスキャンの手順

はじめに

こんにちは、Shunです。

皆さんは、S3やクラウドストレージのマルウェアスキャンを実施していますか?

今回は、Cloud One File Storage Security(以降、C1FSS)を用いて、S3でマルウェアスキャンを実施する方法についてご紹介します。

Trend Micro Cloud One™ – File Storage Security は、 Amazon Web Services (AWS) Azureや GCPなどのクラウド ストレージ サービス内のファイルに対するマルウェア対策スキャンを提供します。

想定読者

- S3などクラウドストレージのセキュリティ対策を検討している方

- C1FSSのセットアップ方法について知りたい方

本記事で取り扱う内容

- C1FSSのセットアップ方法

- 検出結果の確認方法

本記事で取り扱わない内容

- 各AWSサービスの解説

- TrendMicroアカウントのセットアップ方法の解説

実施すること

概要

AWSのS3バケットのマルウェアスキャンをC1FSSを用いて実装します。

セットアップは、TrendMicroが提供しているCloudFormationをデプロイすることによって行います。

前提

- 以下に示す構成図をデプロイする権限を保有していること

- TrendMicroアカウントがセットアップ済みであること

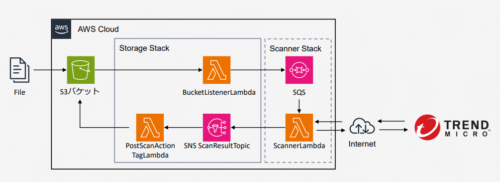

構成図

今回実施する内容の構成図は以下の通りです。

料金

C1FSSの料金は以下のとおりです。

| 課金階層 | 1時間あたりに検索されるファイル数 | 1時間あたりのコスト(USD) |

|---|---|---|

| 無料 | 1時間あたり1-20ファイルの検索 | 無料 |

| 低価格帯 | 1時間あたり21-200ファイルの検索 | $0.42/S3バケット |

| 中価格帯 | 1時間あたり201-400ファイルの検索 | $0.63/S3バケット |

| 上位価格帯 | 1時間あたり401~2000ファイル | $1.155/S3バケット |

引用: 価格設定と サブスクリプション

手順

- TrendMicroアカウントからC1FSSのスタックを呼び出す

- C1FSSのCloudFormationをデプロイ

- C1FSSの検出結果を確認

実際の作業

1. TrendMicroアカウントからC1FSSのスタックを呼び出す

まず、TrendMicroアカウントへログインします。

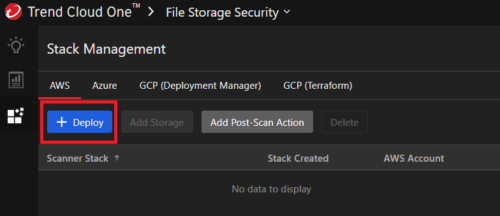

次に、「File Storage Security」を選択します。

以下の「Deploy」を選択します。

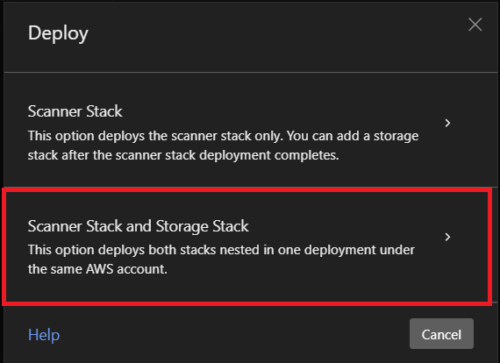

上述した構成図にあるように、今回は「Scanner Stack and Storage Stack」の二つをデプロイします。

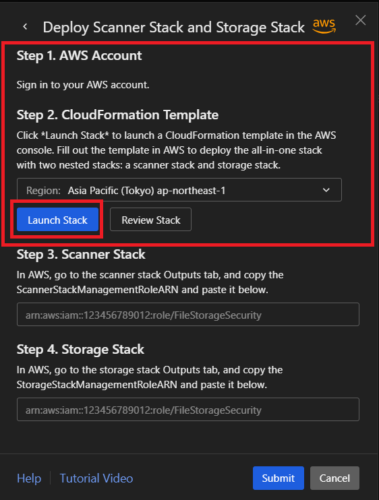

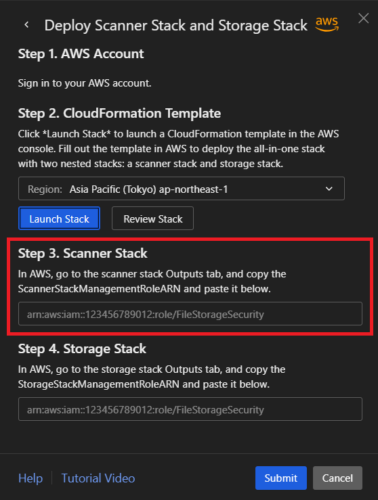

「Step1」でデプロイを実施するAWSアカウントへログインします。

「Step2」でスキャンを実施したいS3があるリージョンを選択した後に、「Launch Stack」を押下します。

2. C1FSSのCloudFormationをデプロイ

このステップでは、AWSのコンソール画面を操作します。

遷移したCloudFormationで、「スタック名」と「S3BucketToScan」(スキャン対象のバケット名)に入力を行います。

その他はオプション設定となるので、標準のまま進みます。

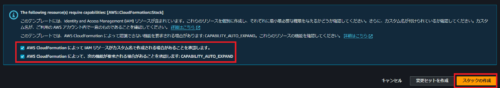

ここで、「IAMリソースがカスタム名で作られる場合があること」と「CAPABILITY_AUTO_EXPAND」(ネストされたスタック)を許可し、「スタックの作成」を押下します。

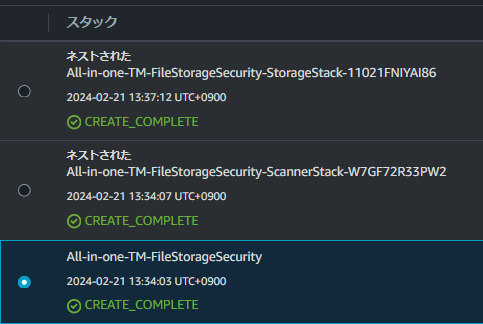

3つのスタックが作成完了していれば、問題ありません。

「Step3」へ進みます。ここでは、CloudFormationの「出力」にある「ScannerStackManagementRoleARN 」の「値」を入力してくださいとのことなので、該当の値を入力します。

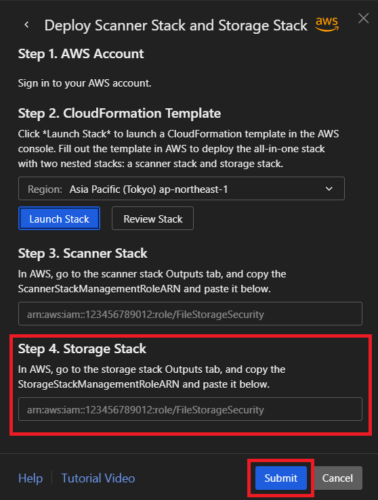

「Step4」へ進みます。ここでは、CloudFormationの「出力」にある「StorageStackManagementRoleARN 」の「値」を入力してくださいとのことなので、該当の値を入力します。

これまでの入力に問題がないことを確認し、「Submit」を押下します。

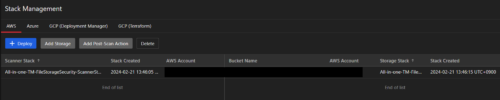

成功すると、以下の画面が表示されます。これでデプロイは完了です。

3. C1FSSの検出結果を確認

このセクションでは、S3にファイルをアップロードし、C1FSSがどのように検出してくれるのかを見ていきます。

まず、EICARファイルを以下からダウンロードします。

EICAR テストファイルは、脅威(ウイルス / マルウェア)ではなく、ウイルス対策ソフト上で脅威の検知を模擬するために作成された、拡張子が .COM 形式の 68 バイトのファイルです。

引用: EICAR テストファイルとは?

EICARファイルを対象のS3バケットへアップロードします。

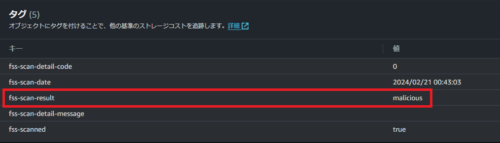

アップロードしたファイルの「タグ」を確認します。

上記で示したように、「fss-scan-result」に「malicious」と表示されていると思います。

この「malicious」がマルウェア検出を示す値となります。

その他の値は以下のようになります。

- no issues found:不正プログラムが検出されなかったことを示します。

- malicious:既知の不正プログラムが検出されたことを示します。

- failure:検索に失敗したことを示します。( failure は、必ずしも File Storage Security が失敗したことを意味するものではありません。)

引用: File Storage Security | AWS S3の検索とタグ

TrendMicro側からは、視覚的に検出結果を確認することができます。

ただし、今回実装したCloudFormationはマルウェア検出されたオブジェクトにタグを付与するだけです。

「malicious」タグが付けられたオブジェクトを別S3へ移動させるなどの処理は、Lambdaなどで追加の実装する必要があります。

さいごに

S3でのマルウェアスキャンをC1FSSを用いて実装する方法をご紹介しました。

追加のCloudFormationをデプロイすることで、ファイルアップロード時だけでなく、バケット内の既存ファイルのスキャンも可能になります。

この機能については、後日改めてご紹介する予定です。

最後まで読んでいただきありがとうございます!

テックブログ新着情報のほか、AWSやGoogle Cloudに関するお役立ち情報を配信中!

Follow @twitterGoogle Cloud Partner Top Engineer 2025、2024 AWS All Cert、ビール検定1冠

Recommends

こちらもおすすめ

-

「AWS Backup for Amazon S3」 の一般提供が公開されました

2022.3.11

-

Snowflake ストレージ統合で Amazon S3 のデータをロードする

2026.1.21

Special Topics

注目記事はこちら

データ分析入門

これから始めるBigQuery基礎知識

2024.02.28

AWSの料金が 10 %割引になる!

『AWSの請求代行リセールサービス』

2024.07.16