Kiro Pro を AWS IAM Identity Center のアカウントインスタンスで有効化する

2025.12.13

この記事は NHN テコラス Advent Calendar 2025 の 13 日目の記事です。

概要

Kiro が GA(一般提供)されたことにより、AWS IAM Identity Center(以下、IdC) 経由での認証が可能になりました。

チームは、AWS にログインするのと同じ方法で、AWS IAM Identity Center 経由で Kiro にサインアップできるようになりました。

Kiro が一般提供開始: IDE とターミナルでチームと共に開発 | Amazon Web Services ブログ

その際、AWS Organizations のメンバーアカウントにおいて、IdC 組織インスタンスではなく、IdC アカウントインスタンスを使用して認証したいケースがあります。

そこで今回は、AWS Organizations のメンバーアカウントで IdC アカウントインスタンスを有効化し、Kiro Pro を設定する方法を紹介します。

IAM Identity Center の組織インスタンスとアカウントインスタンスについて

IdC では、組織インスタンスとアカウントインスタンスの 2 種類のインスタンスが利用できます。

- 組織インスタンス(AWS 推奨)

- AWS Organizations の管理アカウントで有効化する IAM Identity Center のインスタンス

- 組織インスタンスは IAM Identity Center のすべての機能をサポート

- アカウントインスタンス

- 単一の AWS アカウントに関連付けされ、有効化されている AWS アカウントと AWS リージョン内でのみ表示される IAM Identity Center のインスタンス

- よりシンプルな単一アカウントのシナリオでは、アカウントインスタンスを使用

- アカウントインスタンスは、次のいずれかの方法で有効化可能

- AWS Organizations によって管理されていない AWS アカウント

- AWS Organizations のメンバーアカウント

IAM アイデンティティセンターの組織インスタンスとアカウントインスタンス – AWS IAM Identity Center

組織インスタンスに比べて、アカウントインスタンスの機能や統合できるマネージドアプリケーションは制限されています。

しかし、Kiro や Amazon Q Developer の認証には利用可能となっております。

なお、統合できるマネージドアプリケーションの詳細については以下をご覧ください。

AWS IAM Identity Center で使用できる マネージドアプリケーション – AWS IAM Identity Center

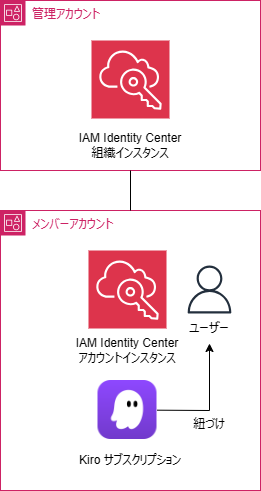

今回作成する構成と手順

今回は、メンバーアカウント上に IdC のアカウントインスタンスを作成します。

その後、Kiro Pro のサブスクリプション管理はメンバーアカウント上に作成したアカウントインスタンスに紐付けます。

以下の手順で有効化していきます。

- IAM Identity Center アカウントインスタンスを作成

- Kiro Pro を有効化

- Kiro を IAM Identity Center で認証

なお、本手順は Kiro Pro を有効化する手順を紹介していますが、Q Developer も同様の手順で実施可能です。

メンバーアカウントでユーザーを Amazon Q Developer Pro にサブスクライブする – Amazon Q Developer

今回、Kiro Pro はコンソールから有効化を行います。

Kiro はコンソール対応しているリージョンが制限されているためご注意ください。

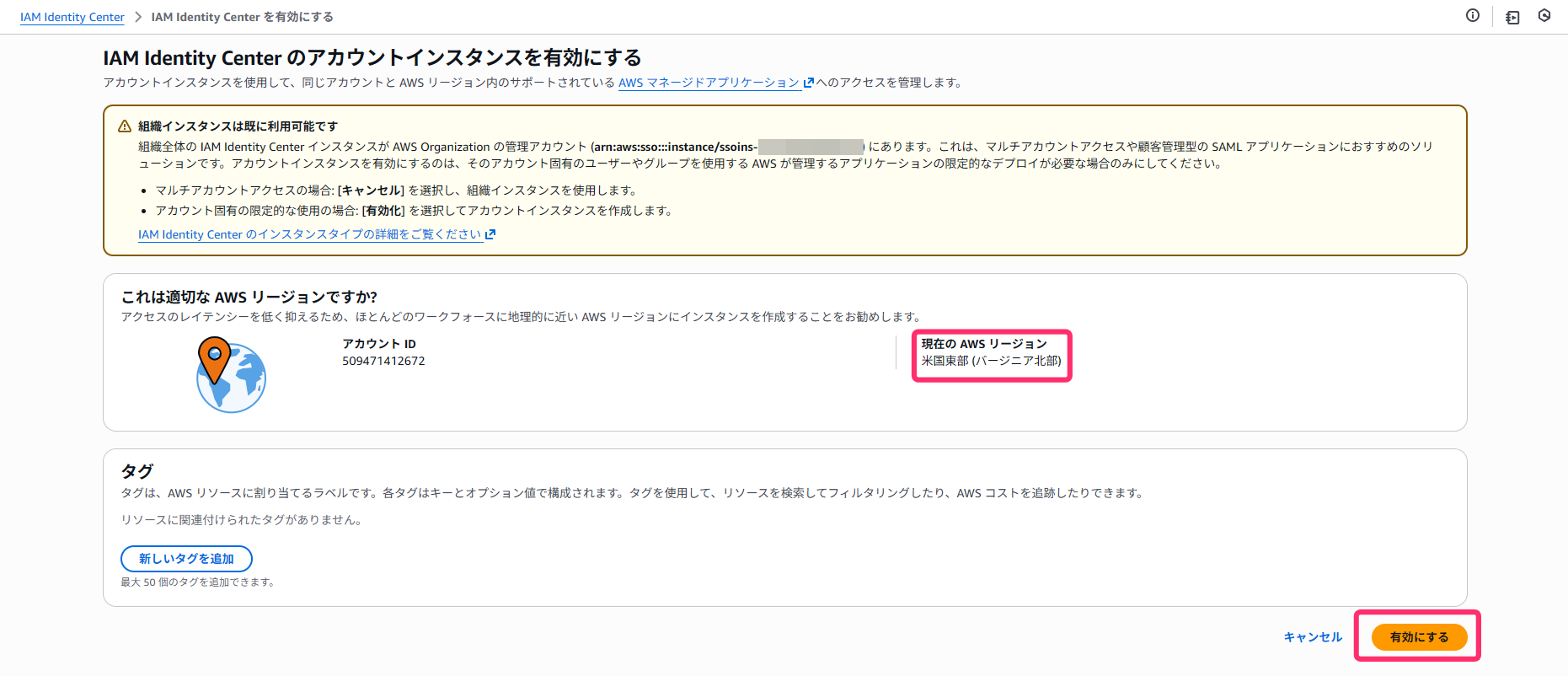

本手順は、バージニア北部リージョンで実施しています。

サポートされている地域 – IDE – ドキュメント – Kiro

IAM Identity Center アカウントインスタンスを作成

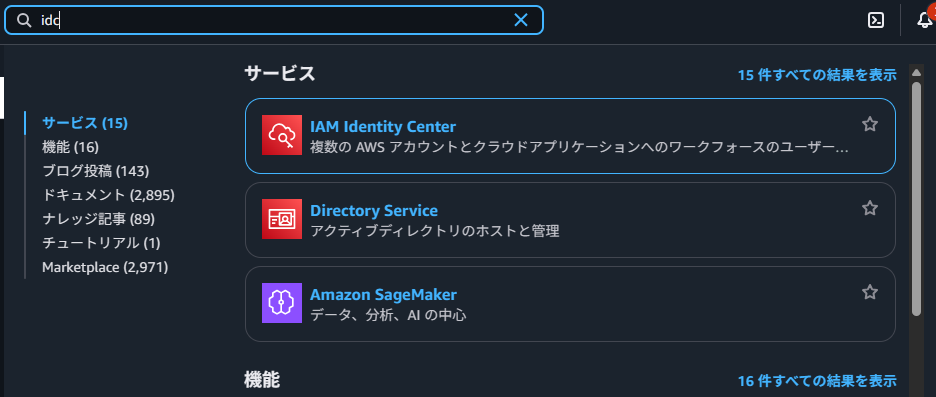

コンソールのサービス検索窓から「IdC」を検索します。

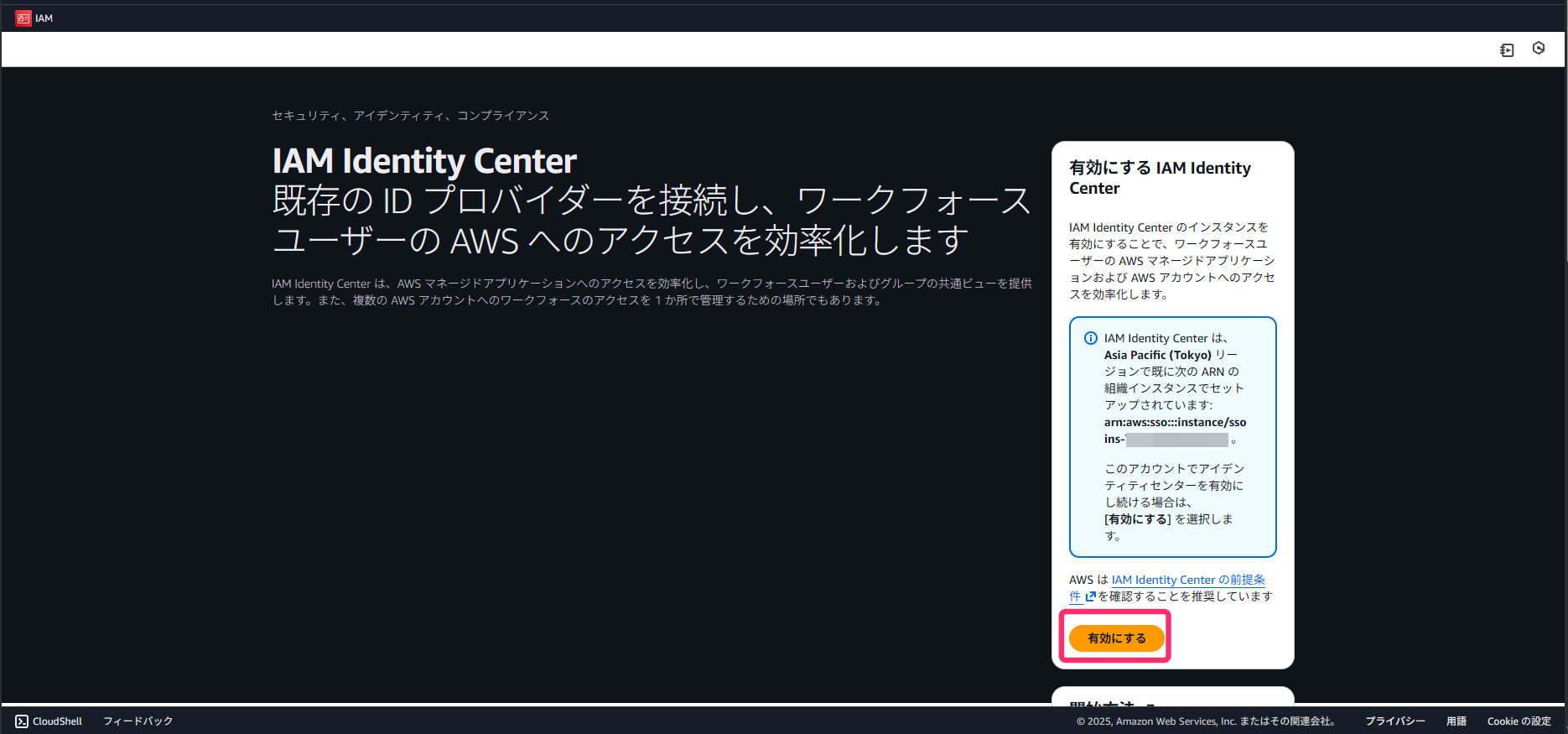

「有効にする」を選択します。

組織インスタンスが有効化済みと表示されますが、アカウントインスタンスを有効化するためそのまま進みます。

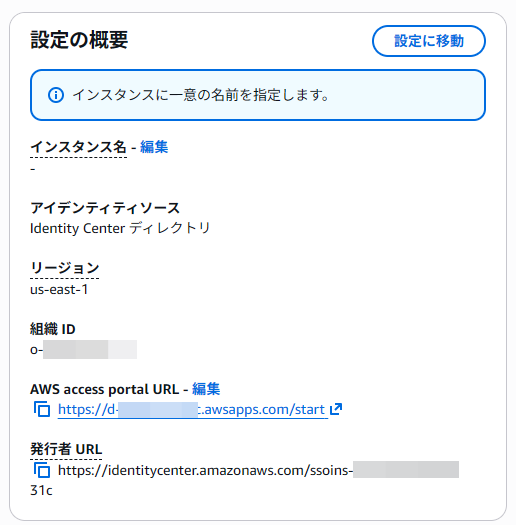

アカウントインスタンスが正常に作成できました。

Kiro の設定で「AWS access portal URL」が必要なため、手元にメモしておきます。

続いては、IdC のユーザーを作成します。

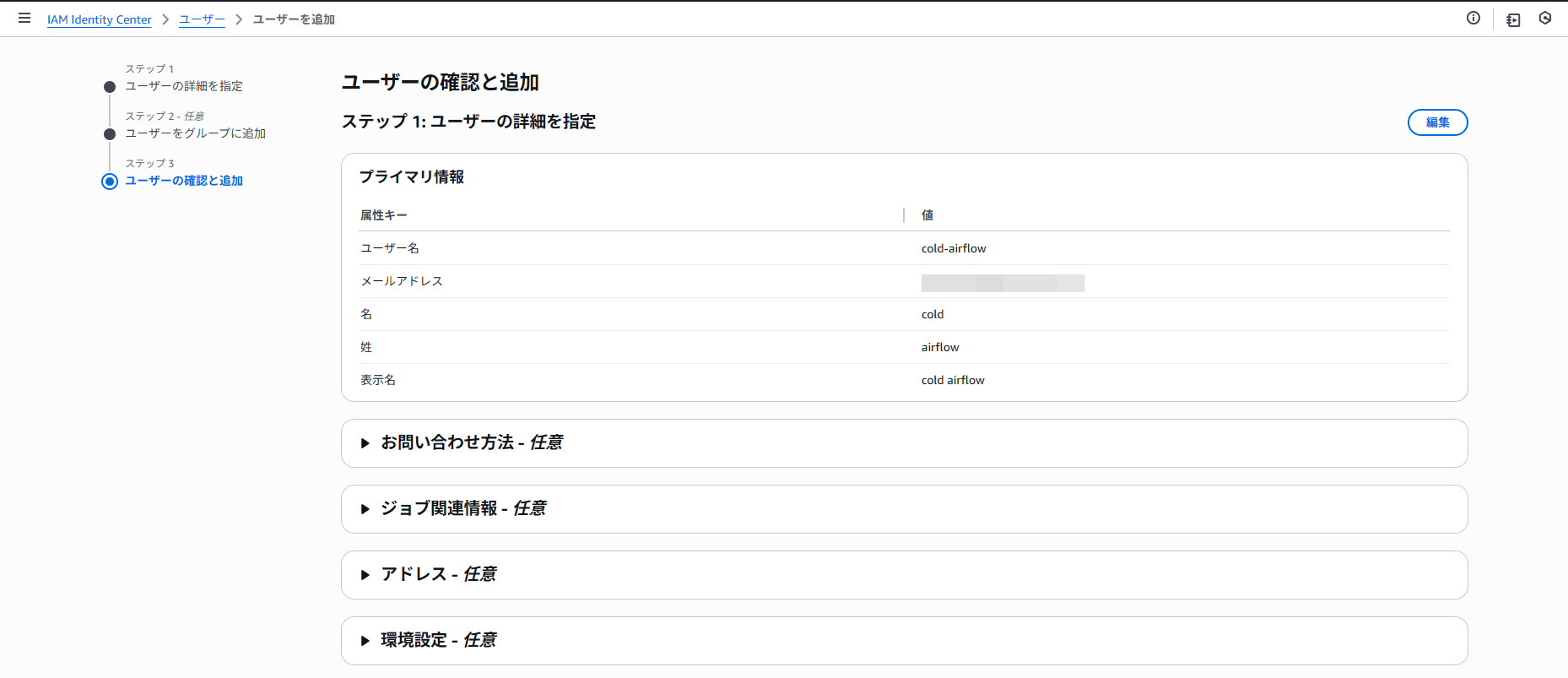

必要な情報を入力します。

パスワードは、メールで認証を行います。

今回は、グループは作成せずに設定します。

最後確認して、ユーザーを作成します。

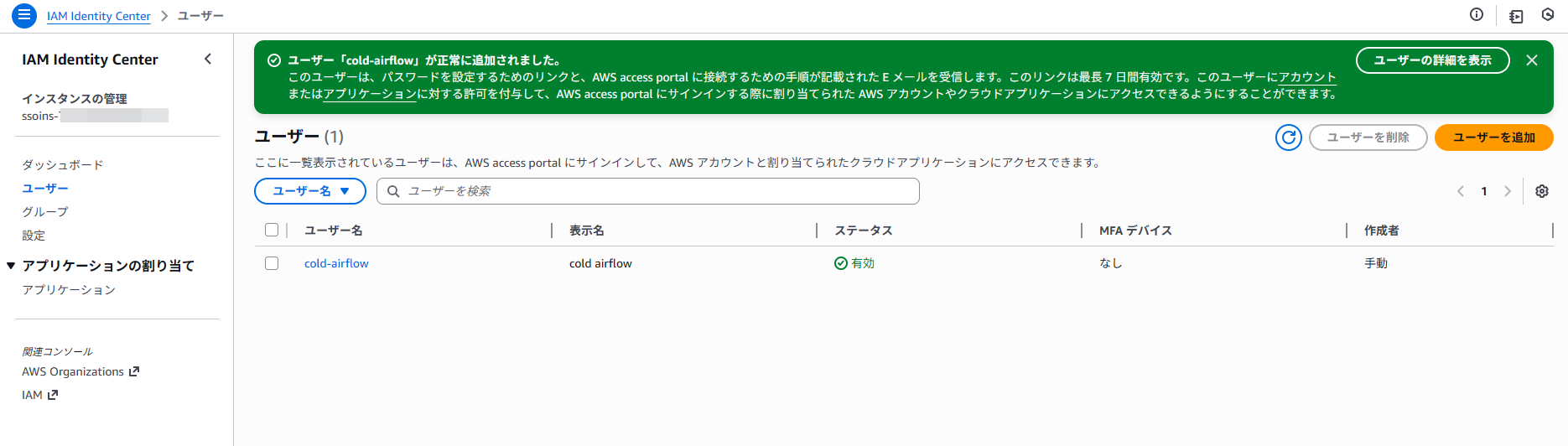

ユーザーが作成できました。

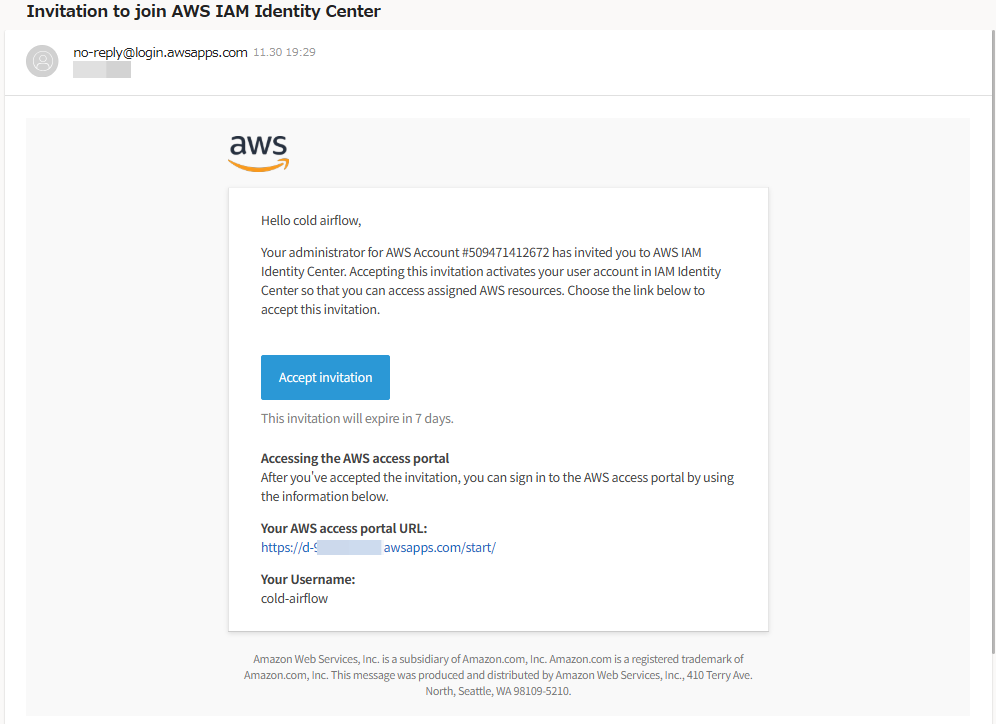

次に、承認メールが届いているのでユーザーの認証作業を行います。

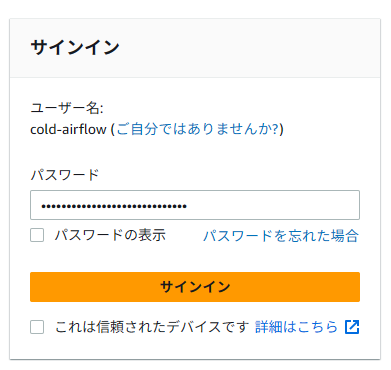

先程作成したユーザーで、パスワードを設定します。

パスワードが設定完了したら、サインインします。

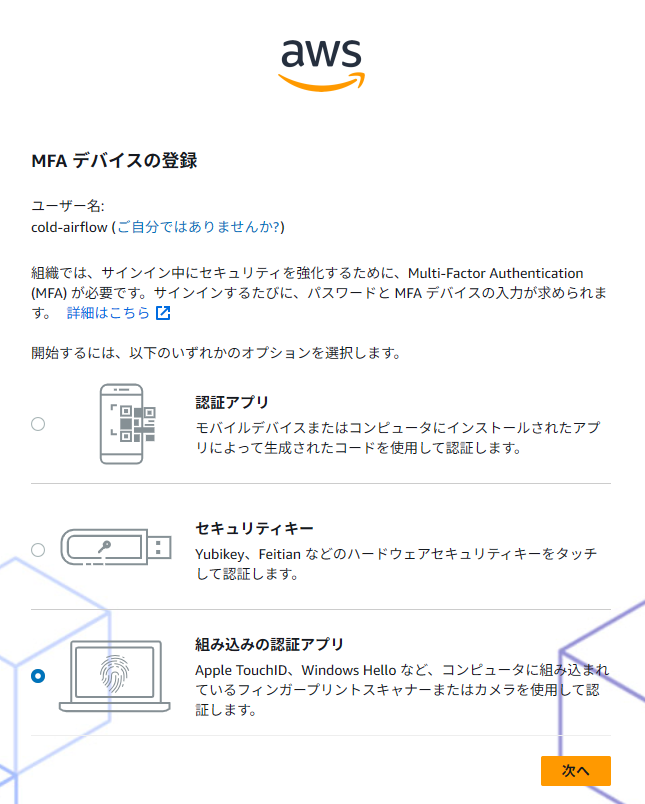

最後に MFA の設定を行います。

MFA の設定が完了すれば、アクセスポータルの画面に遷移します。

現在は、作成したユーザーに対して権限を付与していないため何も表示されません。

これで、IdC の設定は完了しました。

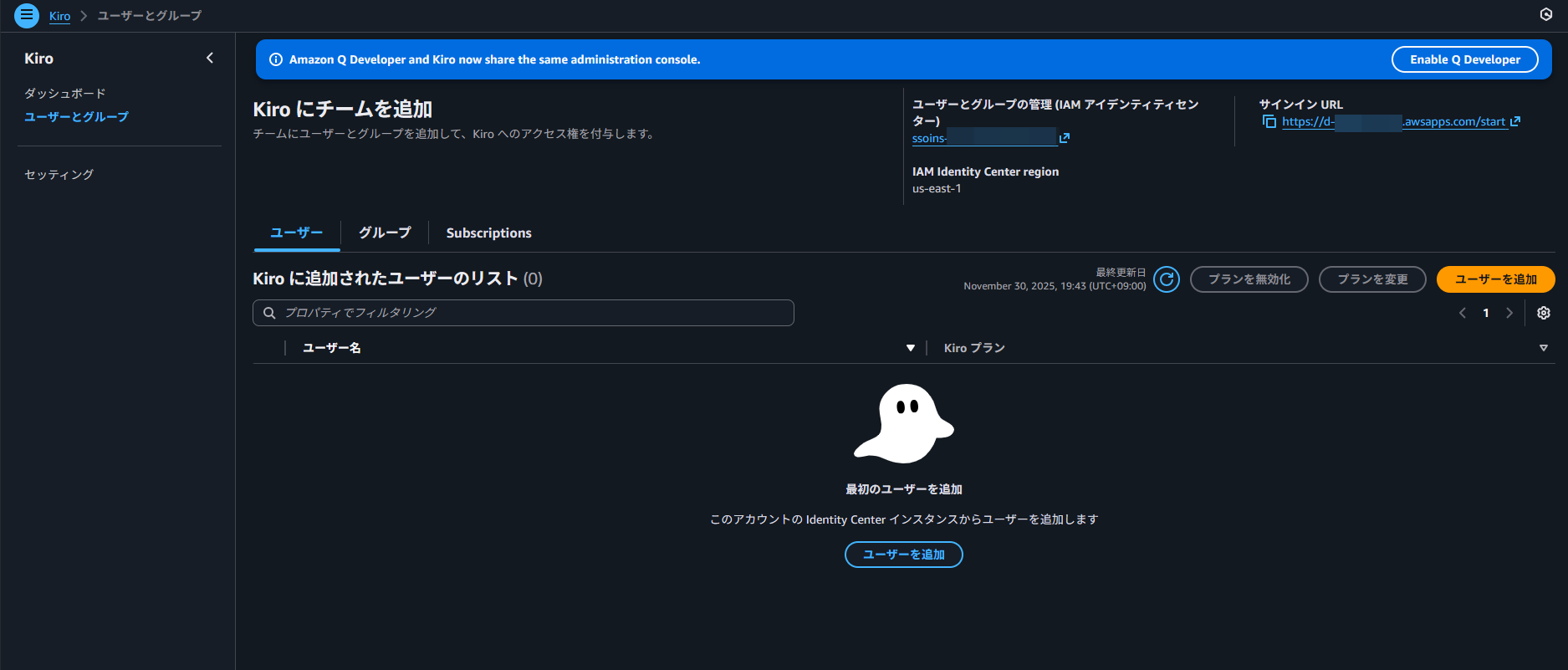

Kiro Pro を有効化

次は、Kiro を設定します。

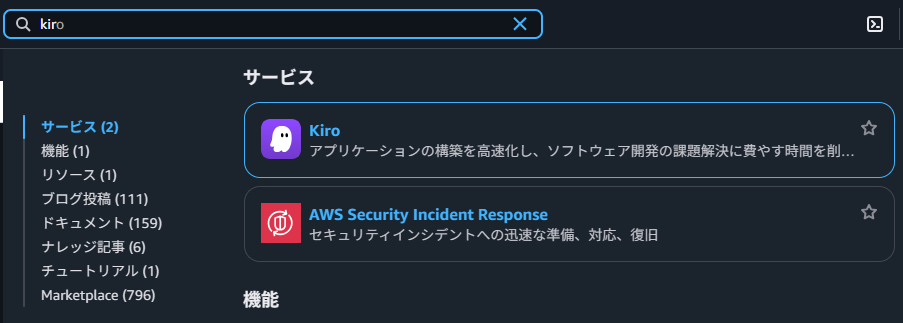

同じように、「kiro」と検索します。

Kiro 自体を有効化していない場合は、途中でサービスの有効化も必要になります。

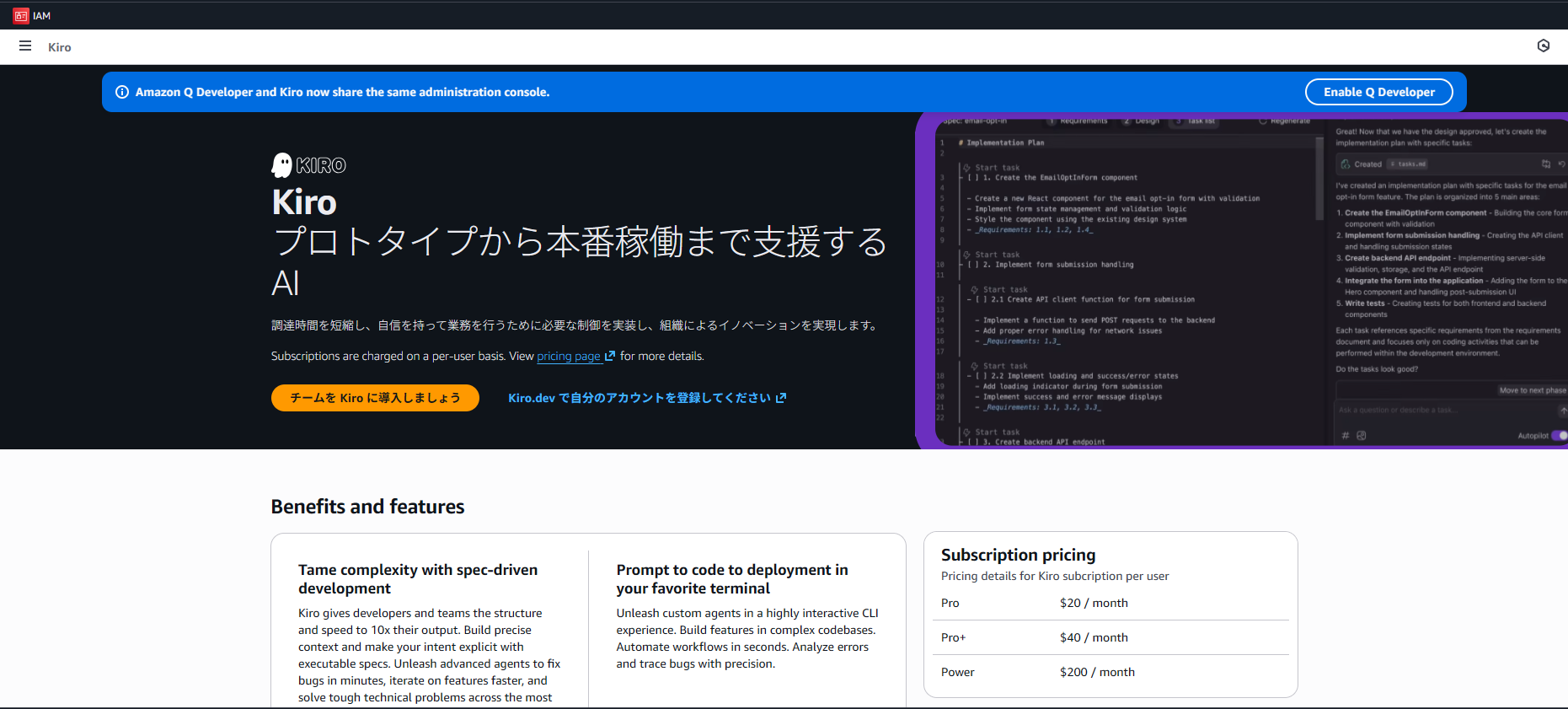

画面上部の「Enable Q Developer」を選択します。

先程、 IdC で登録したユーザーのメールアドレスを入力します。

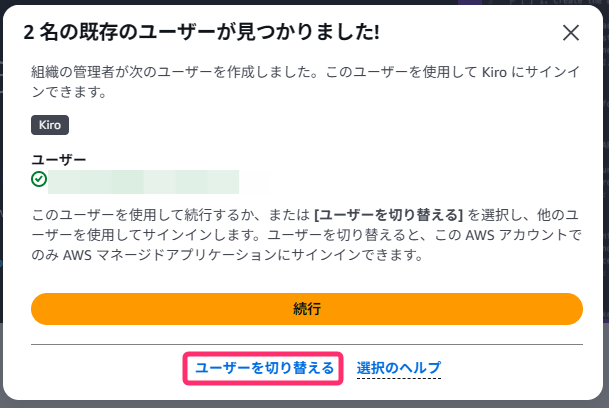

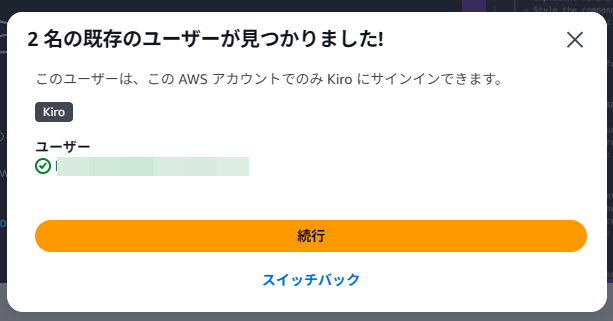

組織インスタンスとアカウントインスタンスに同じメールアドレスが存在する場合は、「ユーザーを切り替える」を選択することでアカウントインスタンスのユーザーを選択することが可能です。

ユーザーを正しく選択したら、「続行」を選択します。

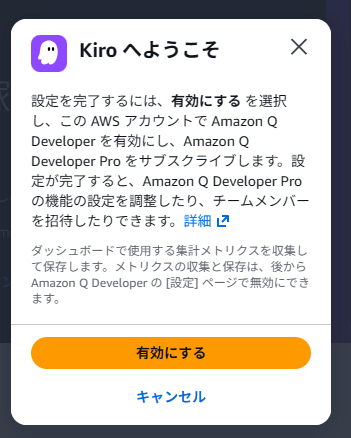

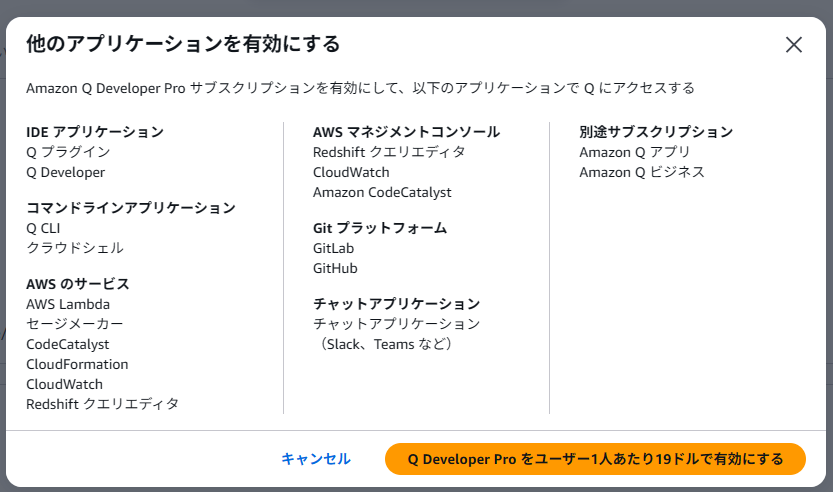

ここで、Kiro を有効化します。

Q Developer も必要であれば有効化してください。

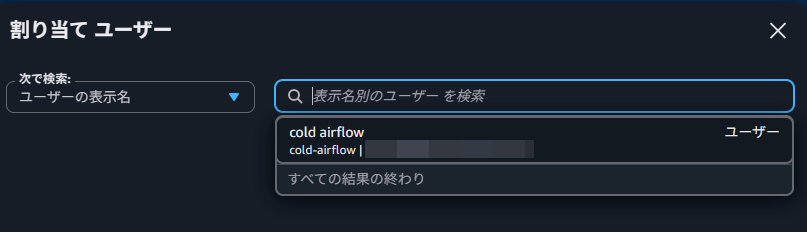

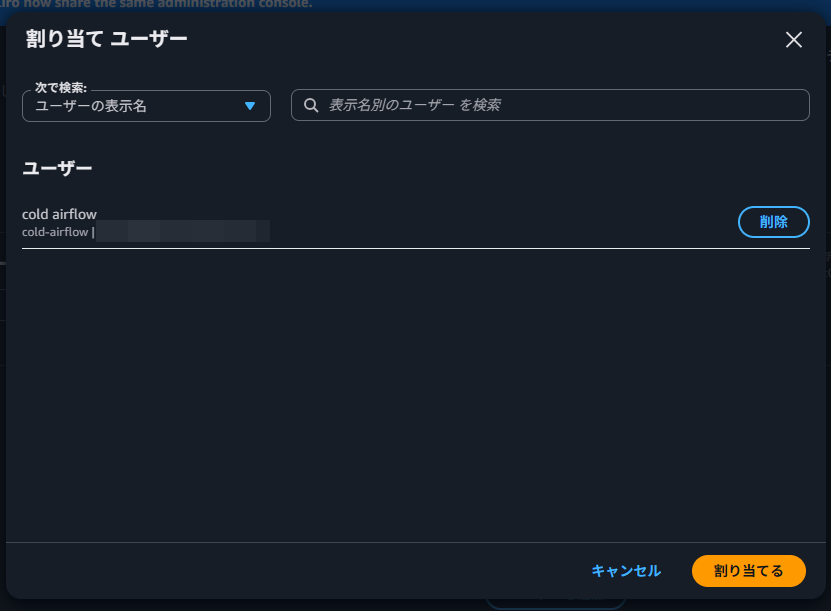

次に、IdC のユーザーに Kiro Pro を割り当てます。

「ユーザーの追加」を選択します。

「Kiro Pro」 を選択します。

検索から先程作成した IdC アカウントインスタンスのユーザーを選択します。

該当するユーザーに割り当てます。

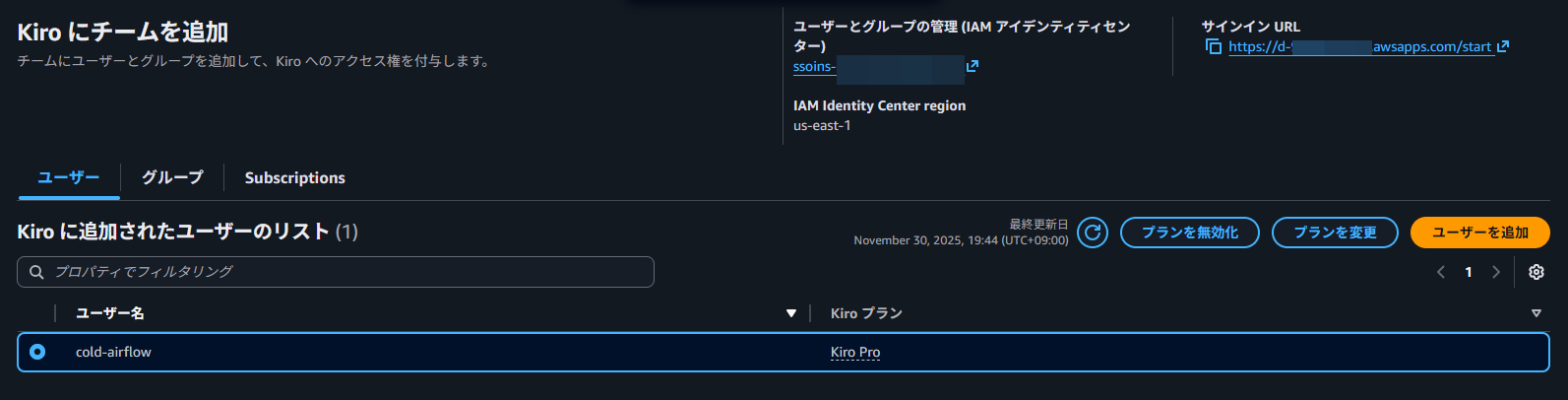

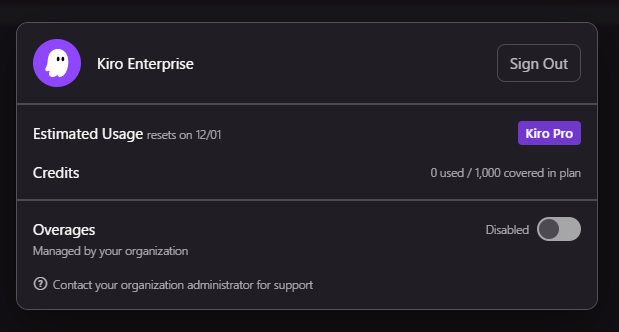

Kiro Pro の割り当てが完了しました。

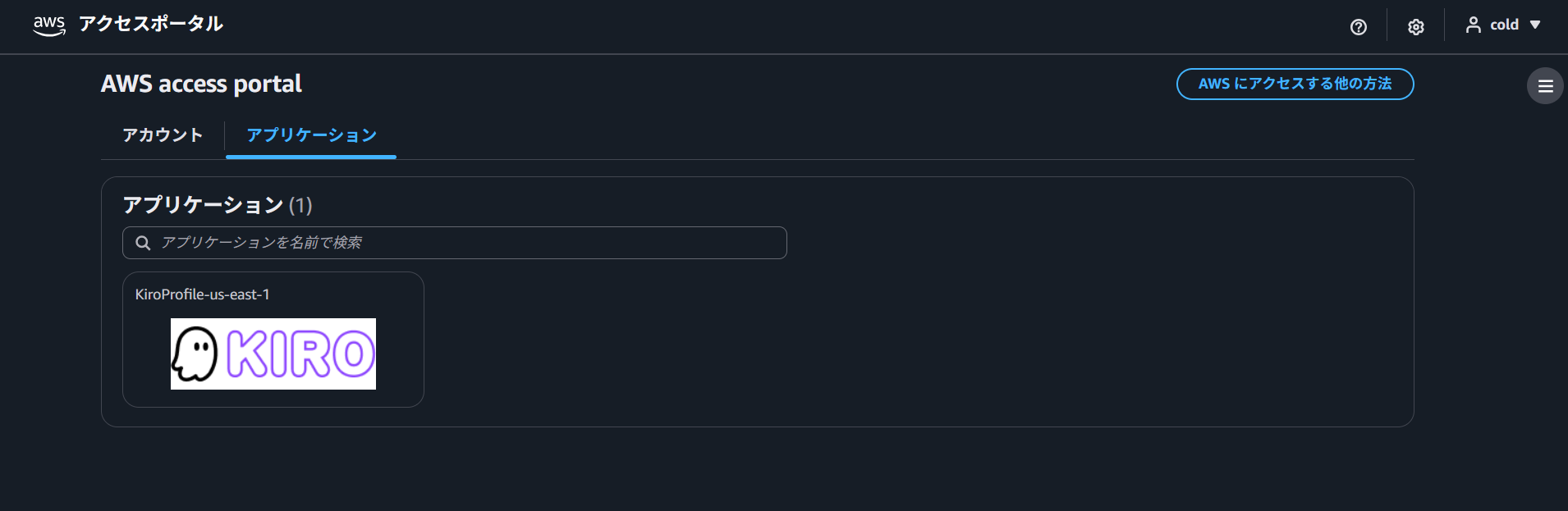

改めて、アクセスポータルの画面を確認すると Kiro が有効化されていることが確認できます。

Kiro を IAM Identity Center で認証

最後に、Kiro から認証を行い動作確認をします。

以下のサイトから Kiro をダウンロードします。

Kiro: Agentic AI development from prototype to production

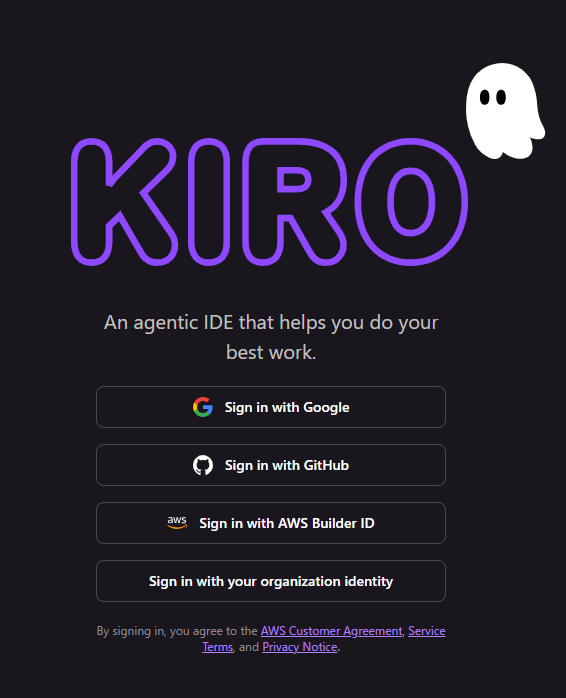

ダウンロードして開くと以下の画面が表示されます。

IdC を使用した認証を行うため「Sign in with your organization identity」を選択します。

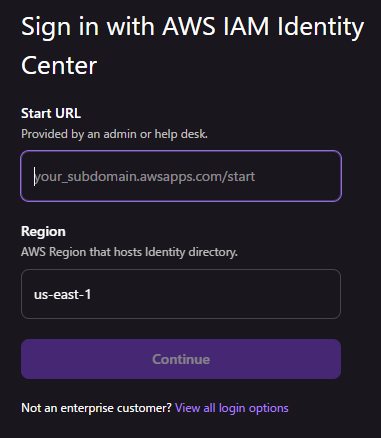

ここで、IdC アカウントインスタンス作成後にコピーした URL を入力します。

Continue を押すとブラウザが起動します。

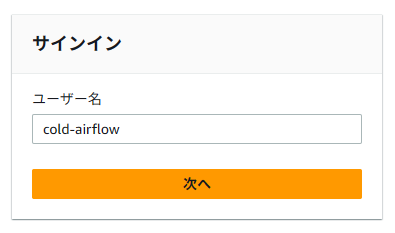

ブラウザでユーザーの認証を行います。

最後に承認画面が表示されるためアクセスを許可します。

Kiro のログインが完了しました。

まとめ

組織インスタンスではなくアカウントインスタンスを使うユースケースは以下のような場面で有効です。

- 組織の管理権限を持たない開発チームが独自に Kiro を導入したい場合

- 特定のプロジェクトやチーム単位での Kiro 利用を検討している場合

- 組織インスタンスの設定変更が困難な環境での導入

アカウントインスタンスの設定も簡単にできるためぜひお試しください。

参考

IAM Identity Center で使用できる AWS マネージドアプリケーション – AWS IAM Identity Center

Kiro を組織で利用するためのセキュリティとガバナンス | Amazon Web Services ブログ

メンバーアカウントでユーザーを Amazon Q Developer Pro にサブスクライブする – Amazon Q Developer

組織で Amazon Q Developer を始めるための AWS IAM Identity Center 入門 | AWS JAPAN APN ブログ

認証方法 – IDE – ドキュメント – Kiro

NHN テコラスの採用情報はこちら

テックブログ新着情報のほか、AWSやGoogle Cloudに関するお役立ち情報を配信中!

Follow @twitter2021年新卒入社。インフラエンジニアです。RDBが三度の飯より好きです。 主にデータベースやAWSのサーバレスについて書く予定です。あと寒いのは苦手です。

Recommends

こちらもおすすめ

-

TROCCOの接続方法をWebマーケティング観点でまとめてみた

2025.12.23

-

AWS 認定クラウドプラクティショナー(CLF)受験までの道のり

2025.12.9

-

AWS re:Invent 2025 に、今年はハワイ経由で行ってみました

2025.12.15

Special Topics

注目記事はこちら

データ分析入門

これから始めるBigQuery基礎知識

2024.02.28

AWSの料金が 10 %割引になる!

『AWSの請求代行リセールサービス』

2024.07.16